RouterOS配置双WAN并根据IP分流

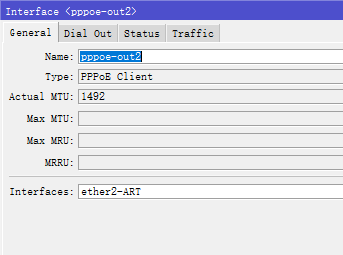

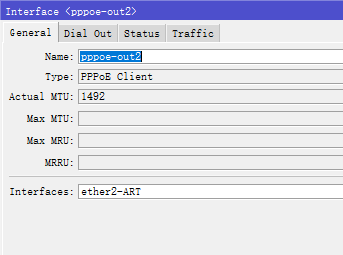

Foreword 两路电信宽带接入,做一个网络分流,能访问同一个内网,但是外网隔离开。这样就可以轻易把一些可能会有问题的客户端都放到另外一个公网域中,主网中就不会有问题被人骚扰了 Dual WAN 先配置双WAN口 新建一个pppoe拨号,接口选择新WAN口所在的以太网口 填写账号密码,此处需要注意默认路由距离改为2,WAN1的距离是1 可能此时会提示Client is on slave interface 这是因为ether2还桥接在WAN上呢 桥接中取消ether2的桥接,现在WAN2是独立口了 到这里其实WAN2已经可以了,插上光猫的线,此时可以看拨号的log,如果一直提示错误,可以重启一下光猫,就能看到已经可以正常拨号连接了 IP分流 这里通过mangle进行分..

更多

一日一技:怎么中文也属于字母?

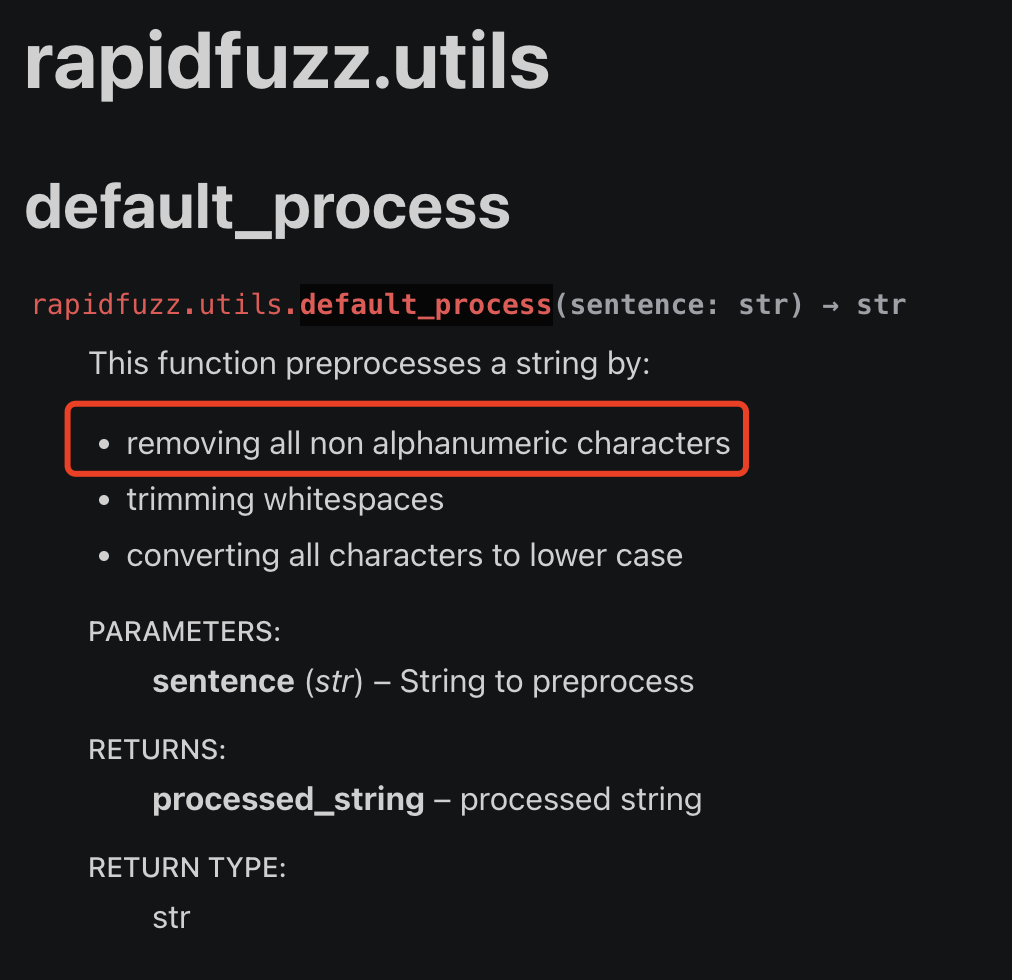

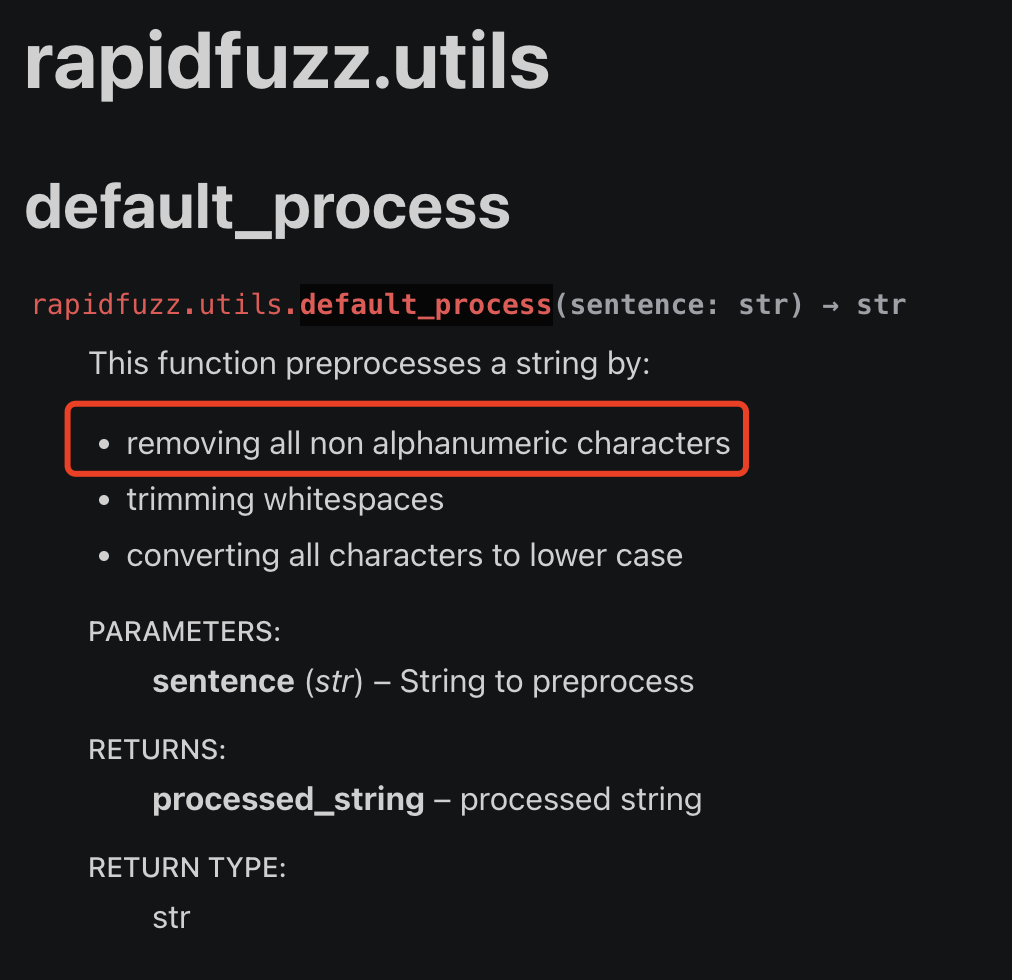

我最近在使用一个第三方库,叫做RapidFuzz。它有一个工具函数,叫做utils.default_process,在官方文档里面,是这样介绍的:红色方框里面说,这个函数可以移除所有的非alphanumeric字符。如果我们使用翻译软件,会发现alphanumeric的意思是字母和数字。如下图所示:因此,我想当然的觉得,这个功能函数,只会保留26个英文字母的大小写加上10个数字,一共62个字符。把除此之外的所有其他字符都移除掉。但我经过测试,它竟然没有办法过滤掉中文字符,如下图所示。难道终于也属于字母?于是我到Github上面去给这个项目提Issue。但作者却说这个函数没有问题,并且使用Python的.isalnum()来做测试,发现Python也会认为中文也是alphanumeric。如下图所示:这就非..

更多

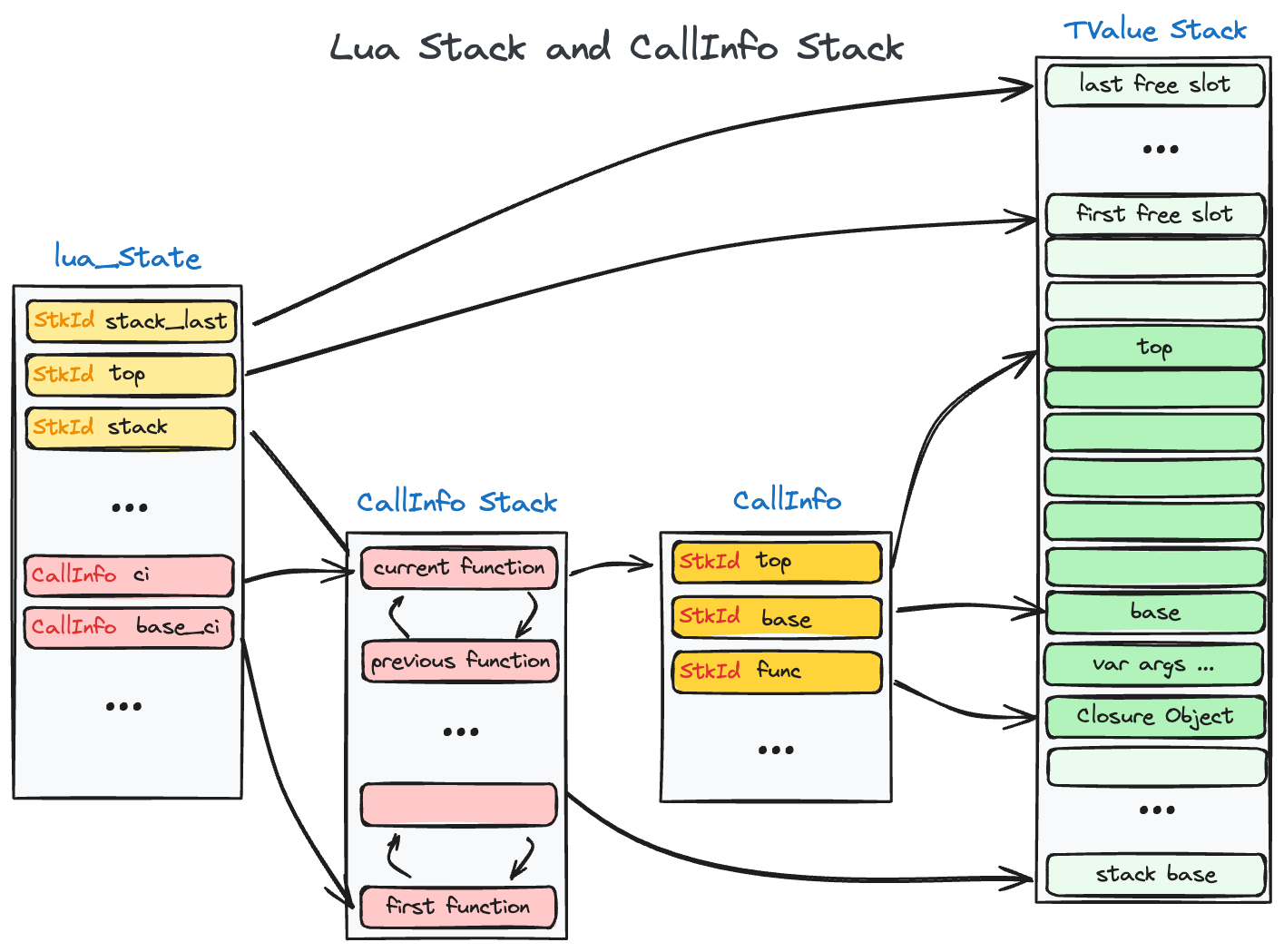

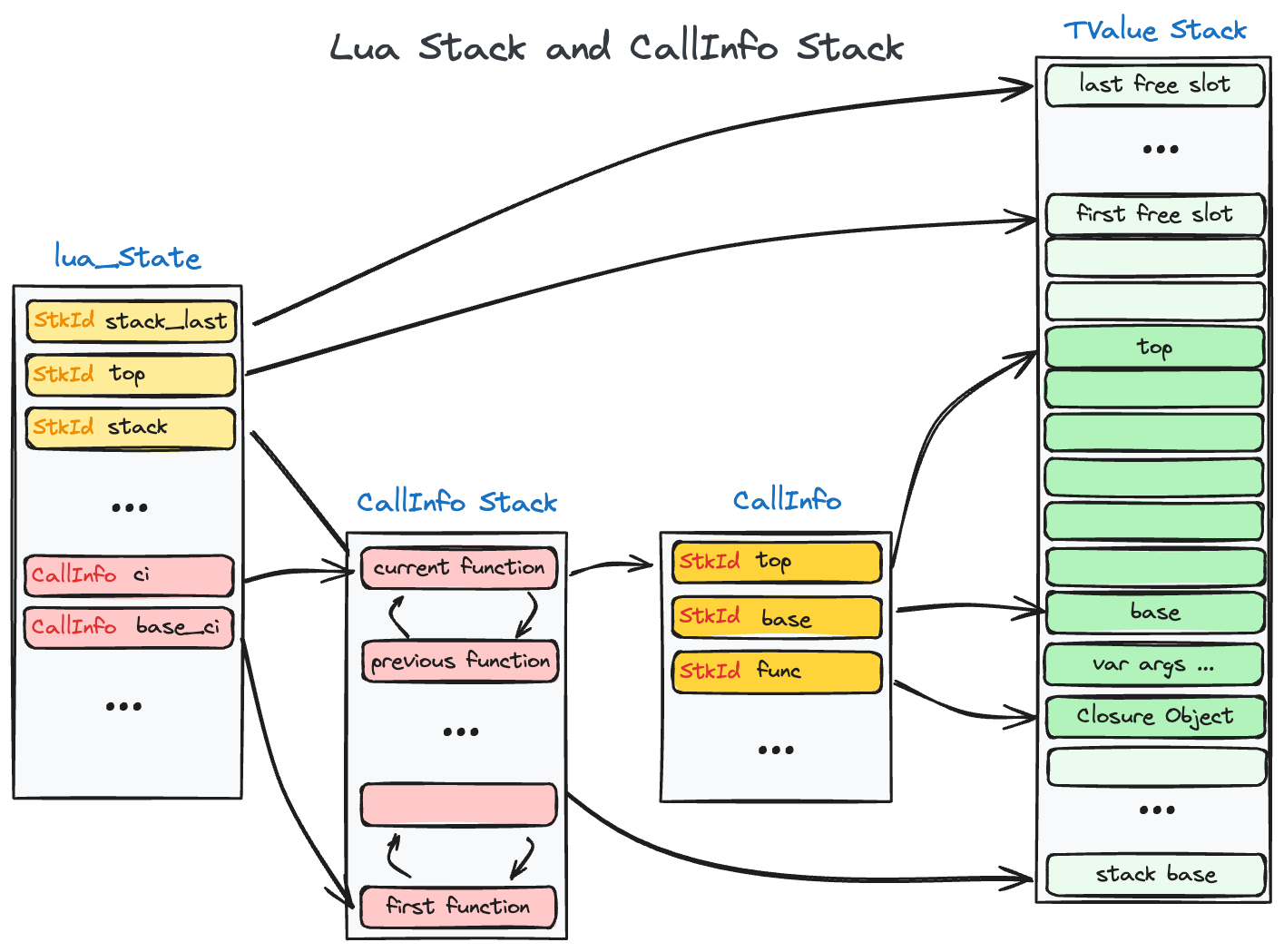

Lua Stack: Source Insight

管中窥豹:从 Lua 调用 C 请先允许我复制并简单翻译下 Lua5.3 的官方文档中和栈相关的几个关键内容,文档的描述非常的精练,个人实在是不能描述的比文档更好了,所以请读者能原谅我这无耻的复制粘贴行为。由于我司目前的 Lua 环境仍旧是 Lua5.3,故以 Lua5.3 的源码作为实现的分析来源,实际上,我也对比了这一部分内容在 Lua5.4 中的相关实现,逻辑并没有大的变化,只是有一些数据结构定义上的变化和重构,因此以 Lua5.3 进行源代码的分析并不算过时。 4.1 The Stack Lua uses a virtual stack to pass values to and from C. Each element in this stack represents a Lua value ..

更多

记录油猴脚本的开发过程

说明 油猴脚本是一种运行在浏览器的第三方脚本,用来修改特定的网站的源代码,实现网站本身没有的功能。它有两个组成部分: 浏览器扩展:目前有Tampermonkey 和 Violentmonkey两款,其功能大同小异。浏览器扩展的作用是充当脚本的载体。 用户脚本: 真正发挥作用的是用户脚本。可以自己编写脚本,或者在诸如Greasy Fork的网站寻找其他大神编写的脚本。 前几天我给煎蛋网(jandan.net)写了一个脚本:煎蛋吐槽记录器,主要是想练手,顺便用用我好久前star过的一个有趣的项目:vite-plugin-monkey。第一版比较粗糙,用jQuery写的,感觉像现代人去钻木..

更多范围请求(Http Range Request)

Http Range Request允许服务器仅将 HTTP 消息的一部分发送回客户端。范围请求对于支持随机访问的媒体播放器、知道它们只需要大文件的一部分的数据工具以及允许用户暂停和恢复下载的下载管理器等客户端非常有用。下面是一个实现例子:import { createServer } from 'node:http'; import { createReadStream } from 'node:fs'; import { stat } from 'node:fs/promises'; const server = createServer(async (req, res) => { const filePath = 'test.mp4'; const range = req.head..

更多

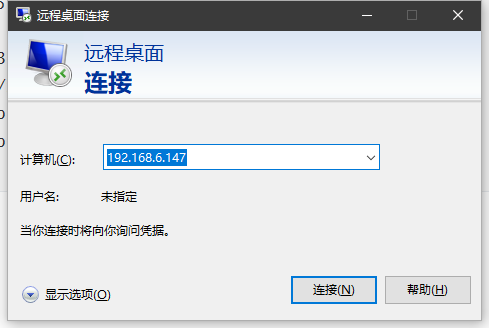

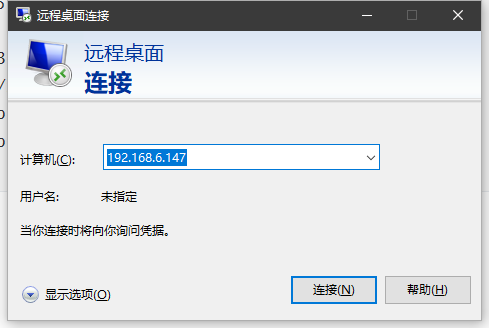

Ubuntu Xrdp

Foreword Ubuntu 使用window的rdp协议进行远程 Xrdp Ubuntu 使用 18.04版本 先更新一下,否则可能拉不到包 sudo apt update sudo apt-get upgrade 安装 安装xrdp sudo apt install xrdp -y sudo apt install xfce4 xfce4-goodies xorg dbus-x11 x11-xserver-utils -y 打开xrdp sudo systemctl enable xrdp sudo systemctl start xrdp 防火墙放行3389远程端口 sudo ufw enable sudo ufw allow 3389 sudo ufw re..

更多1900年居然不是闰年?

看HN讨论 昨天2024-02-29有哪些闰年的bug,有一个吃惊了 >>> datetime.datetime.strptime('Feb 29', '%b %d') ValueError: day is out of range for month python的 datetime() 默认 year=1900。但是心里想 1900 不应该也是闰年吗? 查了下还真不是。囧。一年有 365.242374 天: 近似看成 365.25 天就是4年一润; 剩余的精度 365.25-365.242374 == 0.0076 天 而且,0.0076 ✖️ 400 == 3.0504,也就是每400年要润3天 结论就是每100年一润,但是每400年又不润 比如 1700, 1800, 190..

更多穷人的supervisor OOM killer

厂里的docker上跑了个supervisord,用来把挂掉的进程拉起来。最近的问题不是进程挂掉,而是内存泄漏 跑着跑着内存爆了,然后宿主机OOM随机杀掉一个进程,结果占用内存最大的那个还活着,正常的进程反而gg,该漏的继续漏,然后反复OOM。想看下哪里漏了,--cap-add=SYS_PTRACE 也不给加,OOM策略也不给调,思来想去只能自己做防水补漏了。做起来也简单,supervisor再跑一套bash脚本即可: while true; do p=`ps --no-headers -xo rss,pid --sort=-rss | awk '{ if($1 > 1000000){ print $2 } }'` kill $p 2>/dev/null || echo ..

更多

HTPC客厅多媒体键盘大盘点

Foreword 客厅增加一个键盘,可以在扩展后的电视上直接操作电脑,最适配这个需求的就是多媒体客厅键盘了,不过由于这个领域过于小众,实际上匹配合适的键盘非常难找,这里总结一下我找到的各种适配的键盘 HTPC,Home Theater PC,家庭影院电脑、客厅电脑,家庭媒体中心,我这里就是以PC构建的多媒体设备,类似的键盘都会有一个HTPC的标志,不够这么多年过去了,基本都被各种盒子接管了,HTPC这个概念反而式微了。 可是盒子被广电(主锅)和各大运营商、厂商强行霸占,本来不大的蛋糕硬是被分的支离破碎,最后留给客厅多媒体设备一地狼藉,无论是电视直播、还是各个视频网站都被限制,电视版和PC版本竟然不一样,很多功能也做了恶心人的限制,不得不让文艺复兴,回到HTPC时代突破封锁。 键盘 核心需求有几..

更多

LLM, RAG 和 Groq

最近跟朋友聊起LLM,RAG 究竟有没有用,能不能拿来做成产品或者服务。由于我对AI的了解也很肤浅,所以没太敢下结论。 但是今天突然想起一个趣事,相传 账单·大门 院士有一句名言「640KB ought to be enough for anybody」 这句话是不是他老人家说的不重要了,重要的是 IBM PC 的这个 640KB内存 的梗是绕不过去了。 后来发现 640KB 不够了怎么办?屎山上接着hack呗。于是发明了 EMM386 ,在CONFIG.SYS 里吟唱一句 DEVICE=C:\DOS\HIMEM.SYS 可以保平安。 如果人人都能用 Gemini 1.5 Pro 那个 1M context tokens, 那么 RAG 技术也没啥用了吧。猜想能用 RAG 卖钱的,估计跟定制 HIME..

更多